Ataques cibernéticos multiestágio, caracterizados por suas complexas cadeias de execução, são projetados para evitar a detecção e enganar as vítimas com uma falsa sensação de segurança. Saber como eles operam é o primeiro passo para construir uma estratégia de defesa sólida contra eles. Vamos examinar exemplos do mundo real de alguns dos cenários de ataque multiestágio mais comuns que estão ativos agora.

URLs e outros conteúdos incorporados em documentos

Os invasores frequentemente escondem links maliciosos em documentos aparentemente legítimos, como PDFs ou arquivos do Word. Ao abrir o documento e clicar no link incorporado, os usuários são direcionados para um site malicioso. Esses sites frequentemente empregam táticas enganosas para fazer a vítima baixar malware em seu computador ou compartilhar suas senhas.

Outro tipo popular de conteúdo incorporado são os códigos QR. Os invasores ocultam URLs maliciosos dentro dos códigos QR e os inserem em documentos. Essa estratégia força os usuários a recorrerem aos seus dispositivos móveis para escanear o código, que então os direciona para sites de phishing. Esses sites normalmente solicitam credenciais de login, que são imediatamente roubadas pelos invasores na entrada.

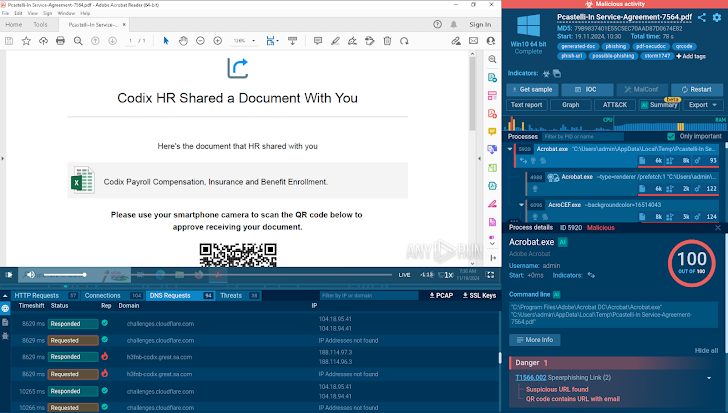

Exemplo: arquivo PDF com um código QR

Para demonstrar como um ataque típico se desenrola, vamos usar o ANY.RUN Sandbox , que oferece um ambiente virtual seguro para estudar arquivos e URLs maliciosos. Graças à sua interatividade, esse serviço baseado em nuvem nos permite interagir com o sistema como em um computador padrão.

Para simplificar nossa análise, habilitaremos o recurso Interatividade Automatizada, que pode executar todas as ações do usuário necessárias para acionar o ataque ou a execução da amostra automaticamente.

|

| Phishing PDF com código QR malicioso aberto na sandbox ANY.RUN |

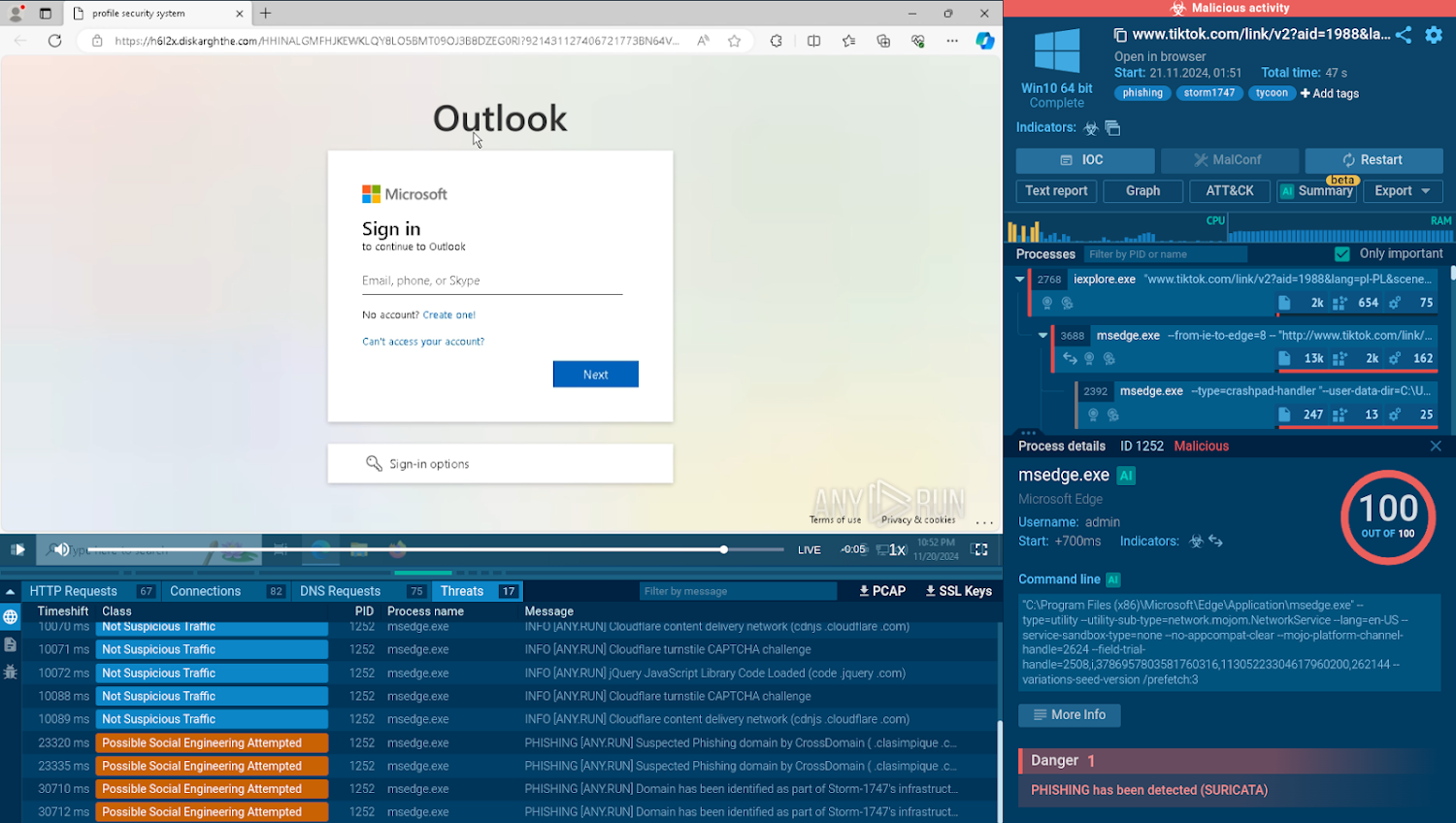

Considere esta sessão sandbox , que apresenta um arquivo .pdf malicioso que contém um código QR. Com a automação ativada, o serviço extrai a URL dentro do código e a abre no navegador sozinho.

|

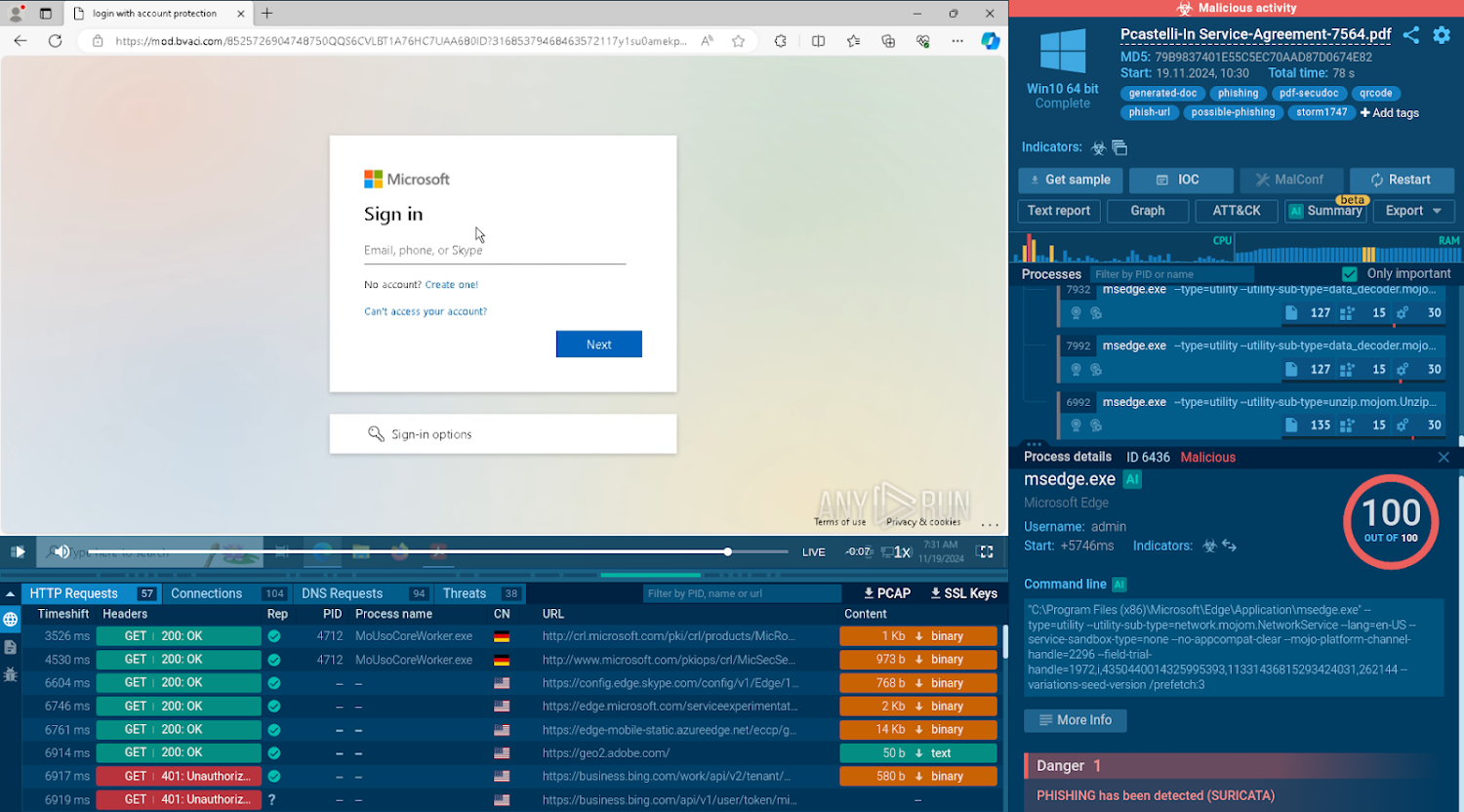

| A página final de phishing onde as vítimas são convidadas a compartilhar suas credenciais |

Após alguns redirecionamentos, o ataque nos leva à página final de phishing projetada para imitar um site da Microsoft. Ela é controlada por agentes de ameaças e configurada para roubar dados de login e senha dos usuários, assim que eles são inseridos.

|

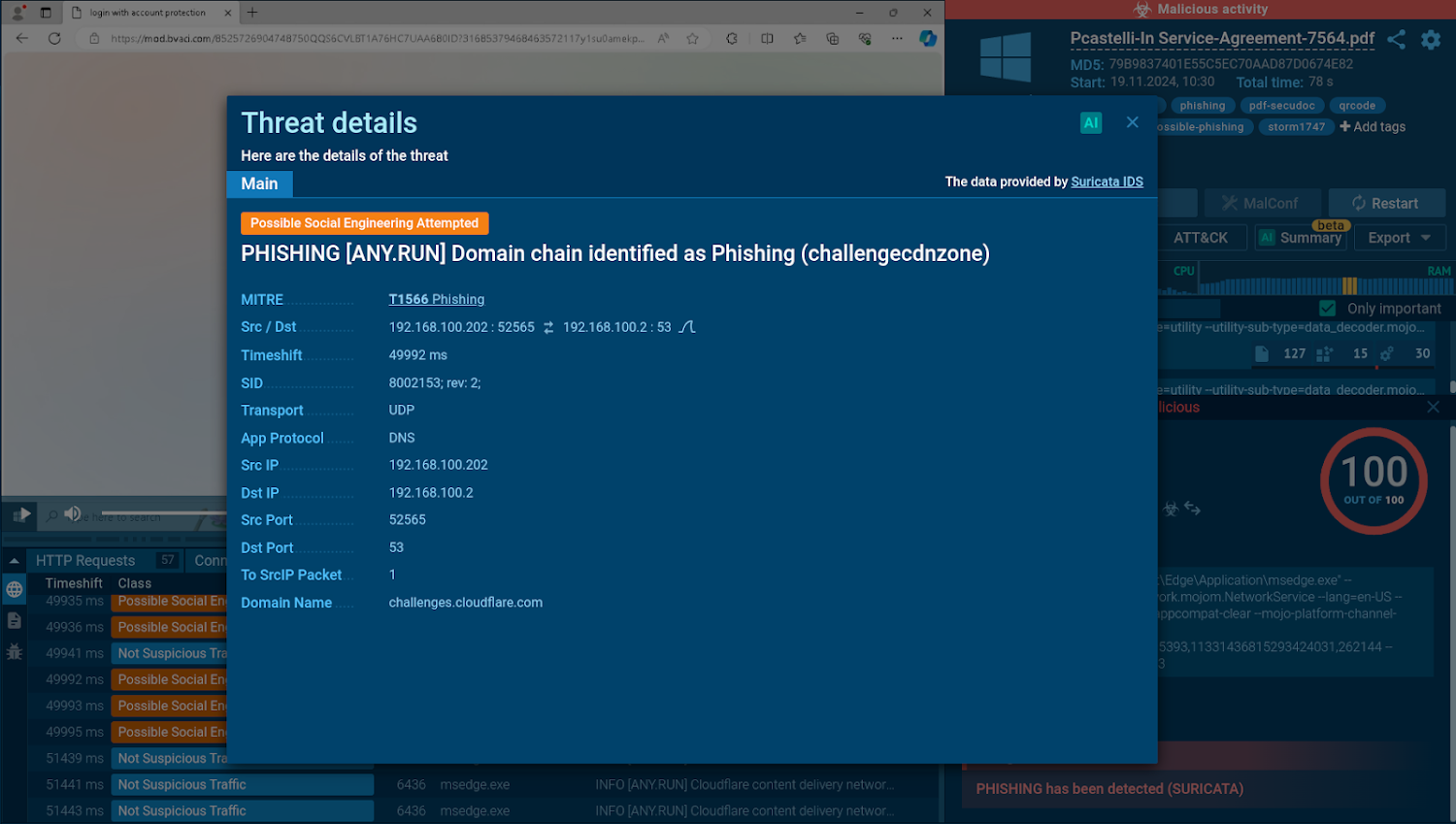

| A regra Suricata IDS identificou uma cadeia de domínio de phishing durante a análise |

O sandbox permite observar toda a atividade da rede que ocorre durante o ataque e ver as regras do Suricata IDS acionadas

Após concluir a análise, o sandbox ANY.RUN fornece um veredito conclusivo de “atividade maliciosa” e gera um relatório sobre a ameaça que também inclui uma lista de IOCs.

Redirecionamentos multiestágio

Redirecionamentos multiestágio envolvem uma sequência de URLs que movem os usuários por vários sites, levando, em última análise, a um destino malicioso. Os invasores geralmente utilizam domínios confiáveis, como o do Google ou plataformas populares de mídia social como o TikTok, para fazer os redirecionamentos parecerem legítimos. Esse método complica a detecção da URL maliciosa final por ferramentas de segurança.

Alguns estágios de redirecionamento podem incluir desafios de CAPTCHA para impedir que soluções e filtros automatizados acessem conteúdo malicioso. Os invasores também podem incorporar scripts que verificam o endereço IP do usuário. Se um endereço baseado em hospedagem, comumente usado por soluções de segurança, for detectado, a cadeia de ataque é interrompida e o usuário é redirecionado para um site legítimo, impedindo o acesso à página de phishing.

Exemplo: Cadeia de links que levam a uma página de phishing

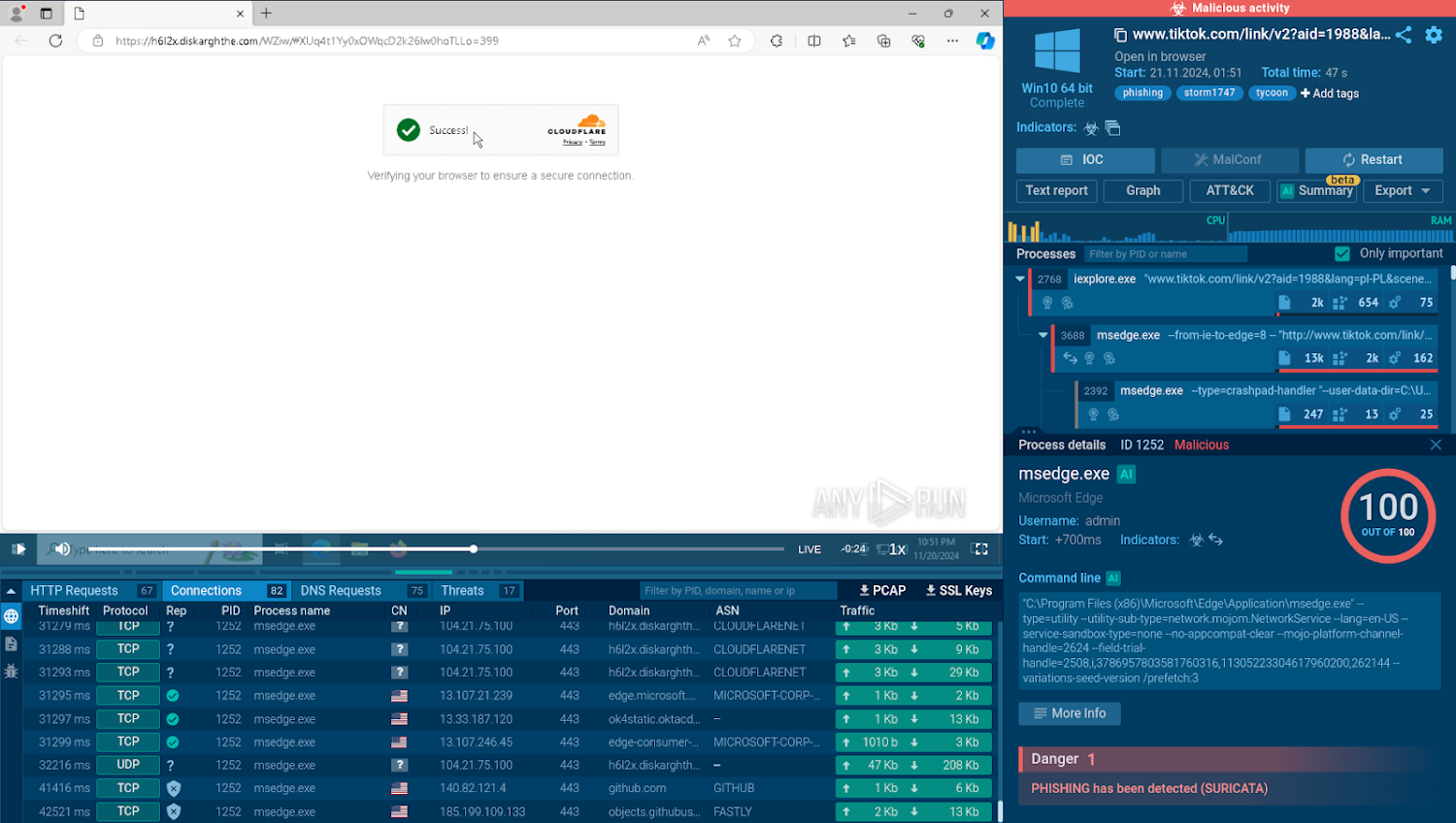

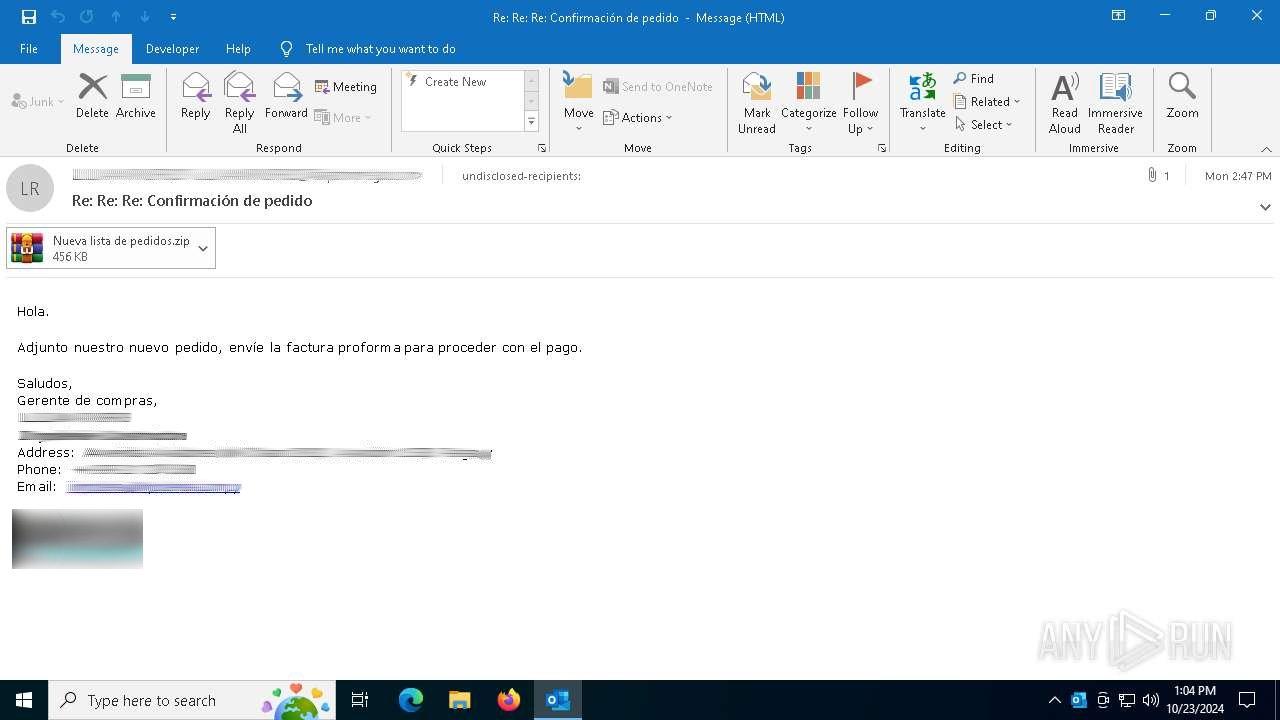

Aqui está uma sessão de sandbox mostrando toda a cadeia de ataque começando com um link aparentemente legítimo do TikTok.

|

| URL do TikTok contendo um redirecionamento para um domínio do Google |

No entanto, uma análise mais detalhada revela como o URL completo incorpora um redirecionamento para um domínio legítimo do Google.

|

| ANY.RUN resolve automaticamente o CAPTCHA passando para a próxima etapa do ataque |

A partir daí, o ataque segue para outro site com um redirecionamento e depois para a página final de phishing, que, no entanto, é protegida com um desafio CAPTCHA.

|

| Página falsa do Outlook destinada a roubar dados do usuário |

Graças à análise avançada de conteúdo, o sandbox resolve automaticamente esse CAPTCHA, permitindo-nos observar a página falsa projetada para roubar as credenciais das vítimas.

Anexos de e-mail

Anexos de e-mail continuam sendo um vetor prevalente para ataques multiestágio. No passado, os invasores frequentemente enviavam e-mails com documentos do Office contendo macros maliciosas.

Atualmente, o foco mudou para arquivos que incluem payloads e scripts. Os arquivos fornecem um método direto e eficaz para que agentes de ameaças ocultem executáveis maliciosos de mecanismos de segurança e aumentem a confiabilidade dos arquivos.

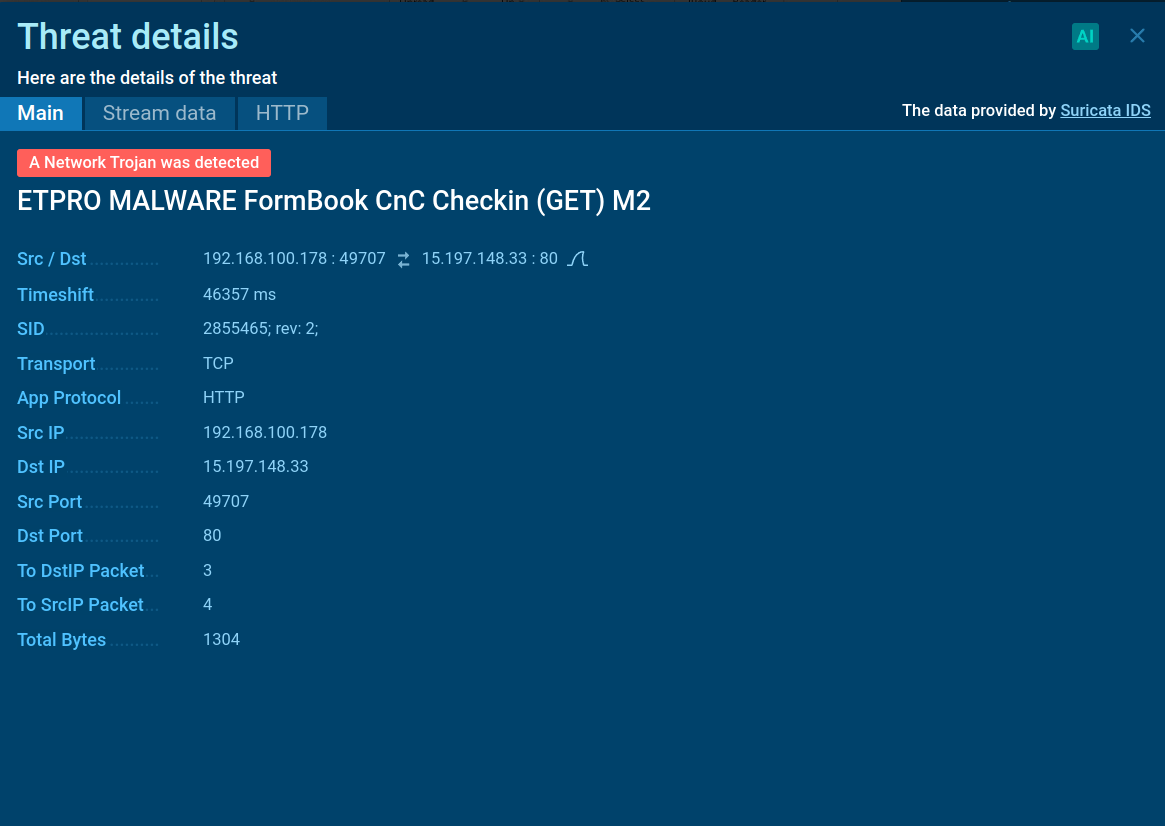

Nesta sessão de sandbox , podemos ver um e-mail de phishing que contém um anexo .zip. O serviço abre automaticamente o arquivo, que tem vários arquivos dentro.

|

| E-mail de phishing com um arquivo |

Com o Smart Content Analysis, o serviço identifica a carga principal e a inicia, o que inicia a cadeia de execução e nos permite ver como o malware se comporta em um sistema ativo.

|

| Regra Suricata IDS usada para detectar a conexão do FormBook com seu C2 |

O sandbox detecta o FormBook e registra todas as atividades de rede e sistema, além de fornecer um relatório detalhado de ameaças.

Conclusão

Ataques multiestágio são uma ameaça significativa para organizações e indivíduos. Alguns dos cenários de ataque mais comuns incluem URLs e incorporações em documentos, códigos QR, redirecionamentos multiestágio, anexos de e-mail e payloads arquivados. Ao analisar isso com ferramentas como o sandbox interativo do ANY.RUN, podemos defender melhor nossa infraestrutura.